10 consideraciones principales al evaluar una solución de seguridad de red en la nube

Octubre 26, 2021

Jonathan Maresky

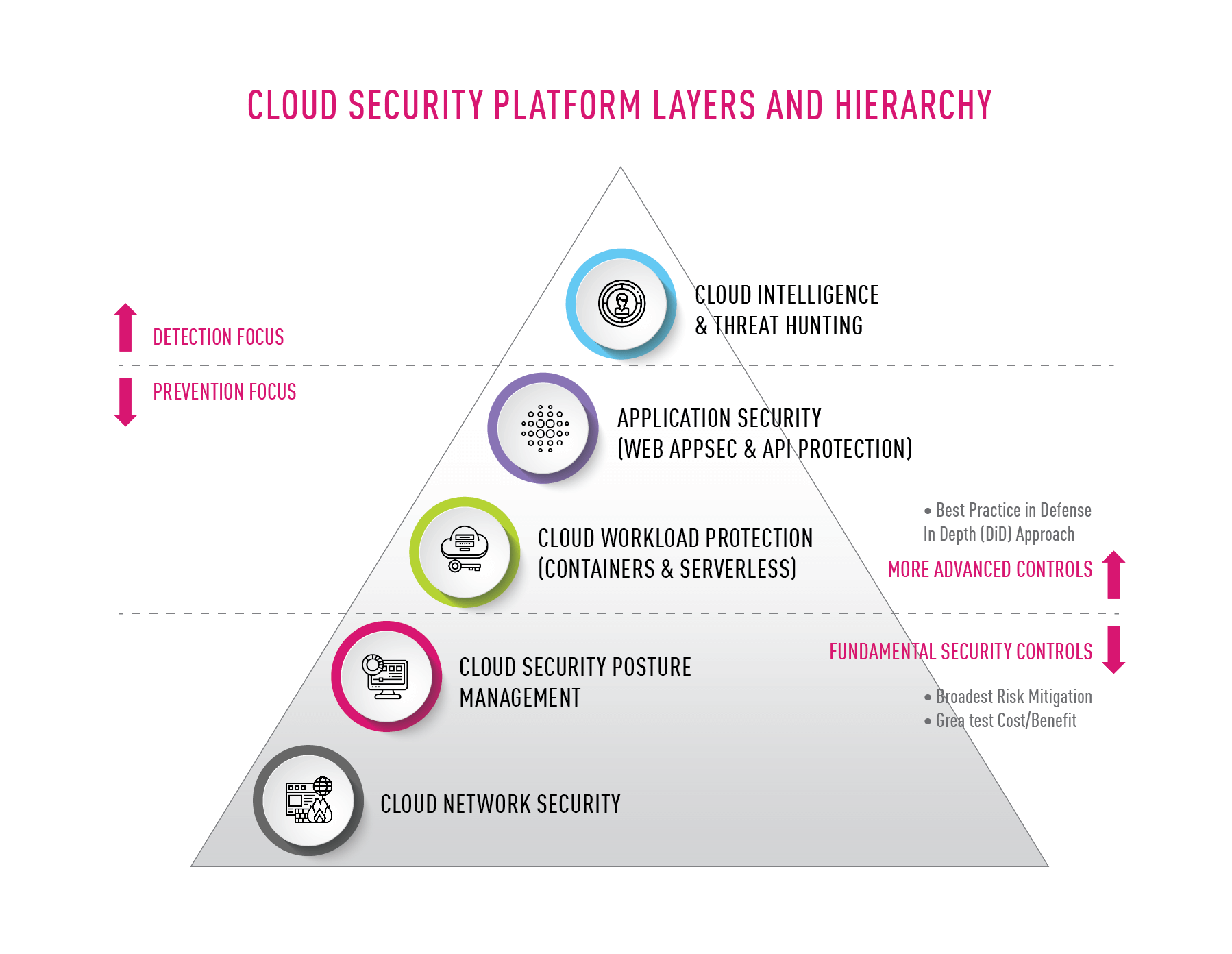

La seguridad en la nube se ha vuelto crítica para el negocio a medida que las organizaciones expanden y profundizan su presencia en la nube. Según el Informe de seguridad en la nube de Check Point 2020 , el 75% de las organizaciones encuestadas estaban muy o extremadamente preocupadas por la seguridad en la nube. La siguiente figura ilustra el tipo de plataforma de seguridad en la nube unificada pero de múltiples capas que las organizaciones deben implementar para proteger sus implementaciones en la nube y garantizar una postura sólida de seguridad en la nube. De manera similar, un estudio reciente de Forrester indicó que la confianza en la seguridad en la nube es un factor principal para adoptar más servicios en la nube.

Figura 1: Las múltiples capas de una plataforma de seguridad nativa en la nube unificada

Siempre es importante recordar que la seguridad en la nube tiene lugar en el contexto de un modelo de responsabilidad compartida . A nivel de infraestructura (IaaS), los proveedores de la nube son responsables de proteger sus recursos de infraestructura de almacenamiento de red informática, mientras que los usuarios son responsables de proteger los datos, las aplicaciones y otros activos implementados en la infraestructura. Las herramientas y los servicios ofrecidos por los proveedores de la nube para ayudar a los usuarios a mantener su parte del modelo de responsabilidad compartida son elementos importantes de cualquier solución de seguridad de red en la nube. Sin embargo, los proveedores de la nube no son especialistas en seguridad; Estas herramientas y servicios de proveedores de nube deben complementarse con soluciones de socios para lograr una seguridad de red de nivel empresarial.

Como se muestra en la figura 1, una capa fundamental clave es la seguridad de la red en la nube , donde las organizaciones deben implementar puertas de enlace de seguridad virtuales para proporcionar prevención de amenazas avanzada, inspección de tráfico y microsegmentación. Dichas soluciones de seguridad utilizan tecnologías de seguridad de múltiples capas que incluyen Firewall , IPS, Control de aplicaciones, DLP y otras.

Este artículo describe las diez consideraciones esenciales que una empresa debe examinar al elegir su plataforma de seguridad de red en la nube. Explica cómo puede asegurarse de que las soluciones de los proveedores tengan las capacidades que son importantes para el éxito y la seguridad de su organización.

1. Prevención de amenazas avanzada y seguridad profunda

1. Prevención de amenazas avanzada y seguridad profunda

La detección de amenazas no es suficiente para proteger eficazmente los activos de la nube en el complejo panorama de ciberseguridad actual. Necesita prevención de amenazas multicapa en tiempo real para vulnerabilidades conocidas y desconocidas (día cero). La solución debe ofrecer una seguridad profunda a través de funciones como inspección de tráfico granular y profunda, inteligencia de amenazas mejorada y espacio aislado que aísla el tráfico sospechoso hasta que se valida o se bloquea. Y estas capacidades avanzadas deben implementarse tanto en tráfico Norte-Sur (entrante / saliente) como Este-Oeste (lateral).

2. Sin bordes

La solución debe ejecutarse de manera transparente y coherente incluso en los entornos híbridos (públicos / privados / locales) más complejos de múltiples nubes e híbridos. Una interfaz de administración unificada (a veces denominada "panel único") debe proporcionar una fuente única de seguridad de la red en la nube, así como una consola de comando y control centralizada.

3. Inspección y control de tráfico granular

Busque capacidades de firewall de próxima generación (NGFW) , como granularidad de coincidencia fina que va más allá de la lista blanca básica, inspección profunda para garantizar que el tráfico coincida con los propósitos de los puertos permitidos, filtrado avanzado basado en direcciones URL y controles no solo a nivel de puerto pero también el nivel de aplicación.

4. Automatización

Para igualar la velocidad y escalabilidad de DevOps, la solución debe admitir altos niveles de automatización, incluido el comando y el control programáticos de las puertas de enlace de seguridad, la integración perfecta con los procesos de CI / CD , la respuesta automatizada a amenazas y los flujos de trabajo de remediación, y la política dinámica. actualizaciones que no requieren intervención humana.

5. Integración y facilidad de uso

La solución debe funcionar bien con la pila de administración de configuración de su empresa, incluido el soporte para implementaciones de Infraestructura como Código. Además, la solución debe estar profundamente integrada con las ofertas de los proveedores de la nube. En general, su objetivo debe ser optimizar las operaciones y promover la facilidad de uso minimizando la cantidad de soluciones de seguridad puntuales que deben implementarse y administrarse por separado.

6. Visibilidad

Los paneles, registros e informes de la solución deben proporcionar una visibilidad completa y procesable de los eventos a medida que ocurren. Por ejemplo, los registros y los informes deben utilizar nombres de objetos en la nube fáciles de analizar en lugar de direcciones IP oscuras. Esta visibilidad también es importante para mejorar el análisis forense en caso de que se produzca una infracción.

7. Acceso remoto seguro y escalable

La solución debe asegurar el acceso remoto al entorno de nube de la empresa con características como autenticación multifactor, escaneo de cumplimiento de terminales y cifrado de datos en tránsito. El acceso remoto también debe poder escalar rápidamente para que, durante tiempos de interrupción como la pandemia COVID-19, cualquier número de empleados remotos pueda trabajar de manera productiva pero segura.

8. Gestión de la seguridad sensible al contexto

La solución de seguridad de red en la nube debe poder agregar y correlacionar información en todo el entorno (nubes públicas y privadas, así como redes locales) para que las políticas de seguridad sean coherentes y conscientes del contexto. Los cambios en la configuración de la red, los activos o el grupo de seguridad deben reflejarse automáticamente en sus políticas de seguridad relevantes.

9. Apoyo a los proveedores y reconocimiento de la industria

Además de las características y capacidades de la solución en sí, también es importante observar de cerca al proveedor. ¿Está altamente calificado por analistas independientes de la industria y compañías de pruebas de seguridad de terceros? ¿Puede cumplir con sus SLA? ¿Tiene un historial probado? ¿Puede aportar un valor añadido, como los servicios de asesoramiento en seguridad de la red? ¿Puede respaldar sus operaciones globales? ¿Está comprometido con la innovación para que su solución esté preparada para el futuro? ¿Es su software maduro, con pocas vulnerabilidades y ofrece correcciones oportunas?

10. Costo total de propiedad

El costo total de propiedad está determinado por una serie de factores, todos los cuales deben considerarse como parte del proceso de compra: la flexibilidad del modelo de licencia, la medida en que la plataforma de seguridad en la nube se integra perfectamente con y aprovecha los sistemas de TI existentes, el nivel y alcance del personal necesario para administrar el sistema, el MTTR del proveedor y los SLA de disponibilidad, y más. Desea que su plataforma de seguridad en la nube agilice las operaciones, optimice los flujos de trabajo y reduzca los costos al tiempo que mejora su postura de seguridad. Lo último que desea es sorprenderse con la infraestructura oculta, el personal y otros costos que surgen solo después de que el sistema está en funcionamiento.

Conclusión

Las organizaciones se están trasladando cada vez más a la nube para satisfacer las demandas comerciales. Estas organizaciones quieren tener la capacidad de controlar sus propios datos y mantenerlos privados, protegerse de las amenazas cibernéticas y conectar de forma segura su nube con su red local tradicional, todo ello manteniendo el cumplimiento de los mandatos normativos. La adopción de una solución de seguridad de red en la nube que cumpla con estos requisitos ayudará a las organizaciones a permanecer protegidas en un entorno de amenazas cada vez más complejo.

¿Que sigue?

Las diez consideraciones principales anteriores se han extraído de un informe técnico reciente de Check Point, la Guía del comprador para la seguridad de la red en la nube .

Si está migrando a la nube y está evaluando soluciones de seguridad de red en la nube, descargue la guía para comprender:

- Las 10 principales consideraciones al evaluar y elegir una solución de seguridad de red en la nube con más detalle

- Una descripción general de Check Point CloudGuard y cómo responde a estas 10 consideraciones principales

- Los beneficios relativos de las soluciones proporcionadas por los principales proveedores de la nube y los proveedores de seguridad de terceros.

Otro documento fascinante es Forrester Total Economic Impact de CloudGuard Network Security:

Forrester Research entrevistó a una empresa de atención médica con sede en EE. UU. De más de $ 10 mil millones que usa CloudGuard para asegurar su implementación de nube híbrida y generó un retorno de la inversión del 169%. Para leer este documento, haga clic aquí .

Si desea obtener más información sobre CloudGuard Network Security, hable con su socio de canal de Check Point, el ingeniero de seguridad de su cuenta o contáctenos .

Si está en el proceso de planificar su migración a la nube, complete el formulario para programar una demostración , y un experto en seguridad en la nube lo ayudará a comprender sus necesidades.

¿Quiere leer más sobre la seguridad en la nube ?

Descargue los documentos del plano de seguridad en la nube de Check Point:

- Introducción al plan de seguridad de la nube presenta el plan de seguridad de la nube y describe los principios arquitectónicos clave y los conceptos de seguridad de la nube.

- Cloud Security Blueprint: Architecture and Solutions explica la arquitectura del modelo, describe cómo las soluciones de seguridad en la nube de Check Point le permiten implementar el modelo y cómo estas abordan los desafíos de seguridad en la nube y los principios arquitectónicos que se describieron en el primer documento.

- Este documento proporciona arquitecturas de referencia para implementar el plan de seguridad en la nube.