Diez pasos para ayudarlo a proteger sus datos de la extorsión cibernética

Marzo 17, 2021

imperva blog

Es una realidad que el ciberdelito va en aumento y los malos actores están constantemente al acecho de las vulnerabilidades.

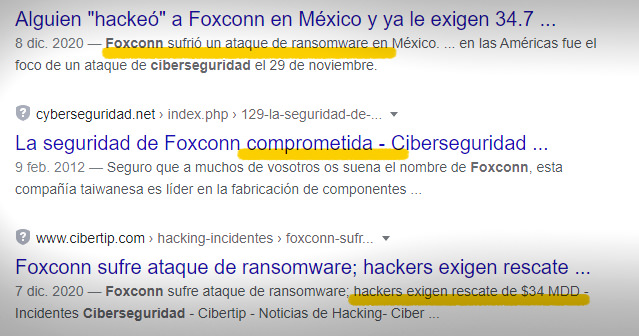

Por ejemplo, en un incidente separado reciente, Foxconn (el gigante mundial de la electrónica) fue el objetivo de un ataque de ransomware que cifró más de 1200 servidores, bloqueó más de 100 GB de archivos no cifrados y eliminó casi 30 TB de datos de respaldo (un crecimiento aterrador tendencia). Los atacantes exigieron más de 1.800 BTC, aproximadamente US $ 90 millones al tipo de cambio actual, para acceder a la herramienta de descifrado.

Ataques como este ocurren a diario, entonces, ¿qué pueden hacer las empresas para mantenerse a salvo en un mundo donde hay un ataque malicioso contra sus computadoras cada 39 segundos ?

- Se trata de los datos: una organización no puede saber cómo están en riesgo sin conocer la cantidad y la ubicación de sus datos. "¿Dónde están mis datos confidenciales?" debe ser la primera pregunta que debe poder responder.

- Respaldo. Respaldo. Copia de seguridad: estar preparado y estar seguro es la última alternativa si se produce una estafa de extorsión. Poder hacer retroceder el reloj es la mejor precaución posible. Distribuir esas copias de seguridad y garantizar su seguridad se está volviendo CRÍTICO.

- Eduque a los empleados sobre el phishing: el error humano representa el 95% de las infracciones de ciberseguridad. Todo el personal debe ser conocedor de los delitos cibernéticos y debe estar informado sobre la protección de los datos que manejan. Ésta es una forma importante de reducir el riesgo potencial.

- Defensa DDoS (denegación de servicio distribuida): es importante tener la capacidad de absorber o evitar ataques maliciosos diseñados para abrumar o ralentizar sus sistemas. Quitar el acceso a sus datos no es la única forma en que los ciberdelincuentes mantienen como rehenes a las empresas.

- Solo "Necesidad de saber": Limitar el acceso de los empleados a los sistemas y documentos, especialmente la información confidencial, refuerza el cumplimiento legal y reduce la responsabilidad.

- Sólido software antivirus y cortafuegos: la protección antivirus adecuada ayuda a proteger el sistema de archivos contra programas no deseados, mientras que sus cortafuegos ayudan a evitar que las amenazas externas accedan a su sistema para empezar.

- Defensa a nivel de datos: ¿Cómo se utilizan sus datos y quién los utiliza? Debe analizar continuamente los patrones de uso de datos para poder identificar la actividad potencialmente sospechosa y detenerla antes de que se convierta en un evento de infracción.

- Herramientas de detección de intrusiones: es fantástico tener herramientas de detección y prevención de violaciones de datos, pero ¿las están supervisando los empleados? Es importante prevenir una infracción, pero si ocurre una infracción, es CRÍTICO estar al tanto lo antes posible.

- Aplicación de parches: establezca una rutina programada para parchear sus sistemas y revíselos periódicamente para conocer los requisitos de administración de parches.

- Conozca el plan: ¿Cómo gestionará su equipo de seguridad de TI una violación de datos si se produce? Saber quién forma parte del equipo de respuesta a incidentes y sus responsabilidades es clave para una respuesta rápida y eficaz. Cree un libro de jugadas sobre incidentes y cúmplalo.

Si está buscando más consejos y soluciones para evitar la extorsión cibernética, en OCM-IT tenemos un grupo de especialistas acreditados que podrán ayudarlo a implementar las soluciones de ciberseguridad necesarias que su empresa requiere, de la mano de IMPERVA administramos los servicios que el cliente requiere.

Contáctenos: https://wa.me/message/SLLY7NHZQRG6I1