Identifica la suplantación de identidad de marca para no ser víctima.

Escrito por: checkpoint blog.

Con base en el análisis de Check Point Research, son muchos sitios web que intentan hacerse pasar por las pantallas de inicio de sesión en correos electrónicos y robar credenciales de usuario.

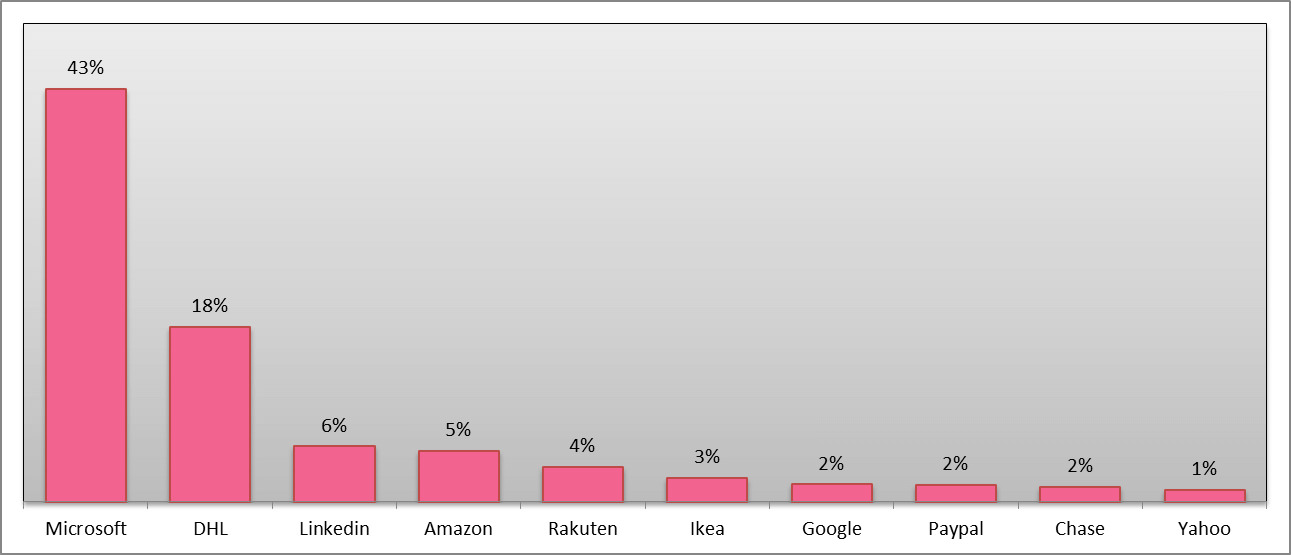

A continuación, se muestran las diez marcas clasificadas por su aparición general en eventos de phishing de marca durante el cuarto trimestre de 2020:

Las principales marcas se clasifican según su apariencia general en los intentos de phishing de marca:

1. Microsoft (relacionado con el 43% de todos los intentos de phishing de marca a nivel mundial)

2. DHL (18%)

3. LinkedIn (6%)

4. Amazon (5%)

5. Rakuten (4%)

6. IKEA (3%)

7. Google (2%)

8. Paypal (2%)

9. Persecución (2%)

10. Yahoo (1%)

Principales sectores de la industria para el phishing de marca

- Tecnología

- Envío

- Al por menor

Correo electrónico de phishing de DHL: ejemplo de robo de contraseña

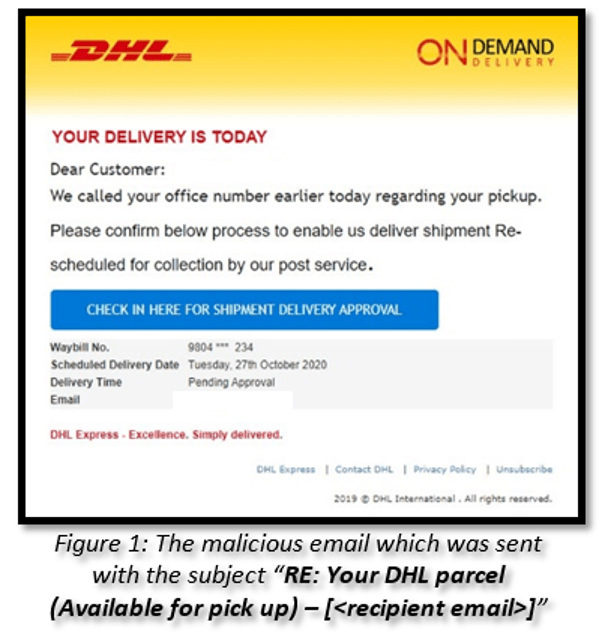

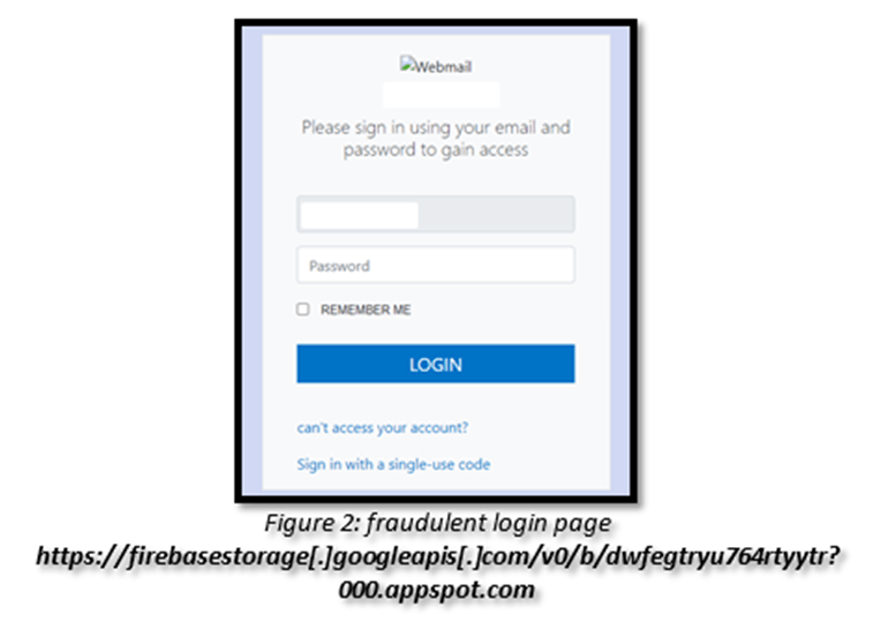

CheckPoint: Durante noviembre, notamos un correo electrónico de phishing malicioso que usaba la marca DHL y estaba tratando de robar las contraseñas de los usuarios. El correo electrónico (ver Figura 1), que se envió desde la dirección de correo electrónico falsificada Parcel.docs@dhl.com , contenía el asunto " RE: Su paquete de DHL (disponible para recoger) - [<correo electrónico del destinatario>] " con el usuario correo electrónico. El atacante estaba tratando de atraer a la víctima para que hiciera clic en un enlace malicioso, que redirigía al usuario a una página de inicio de sesión fraudulenta (ver Figura 2) donde el usuario necesitaba ingresar su contraseña, y luego sería enviado al sitio seleccionado por el atacante

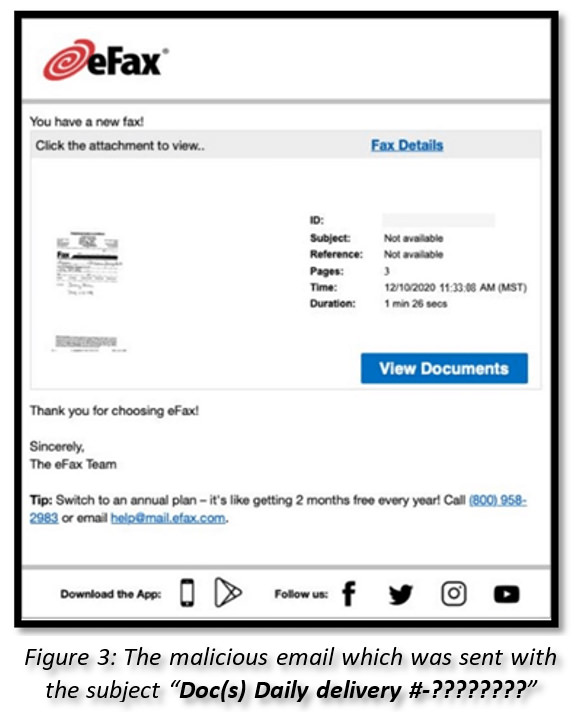

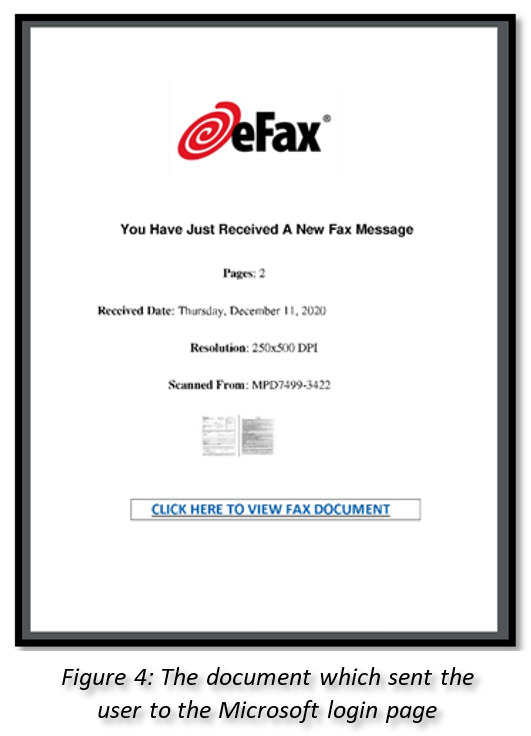

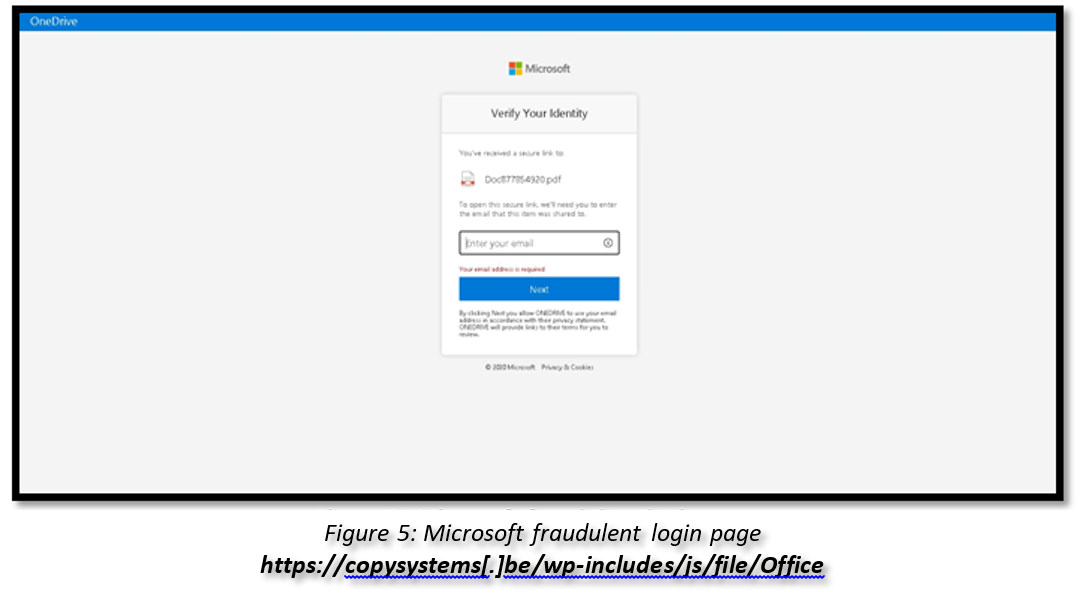

Correo electrónico de phishing: ejemplo de robo de credenciales

Durante diciembre, observamos un correo electrónico de phishing malicioso, que intentaba robar las credenciales de los usuarios de la cuenta de Microsoft. El correo electrónico (Figura 3) contenía el asunto " Documento (s) Entrega diaria # - <Número de identificación> " y el contenido suplantaba el servicio eFax. Después de que los usuarios hacen clic en el enlace, se les dirige a otro documento (Figura 4) que los redirige a una página de inicio de sesión de Microsoft fraudulenta (Figura 5).