Los ciberdelincuentes aprovechan el COVID-19 para atacar dominios de ZOOM

Septiembre 8, 2020

blog.checkpoint

Mientras el mundo está luchando contra el brote de coronavirus, muchos países han implementado medidas de precaución. Se están cerrando escuelas, se pide a las comunidades que se refugien en el lugar y muchas organizaciones han permitido que sus empleados trabajen de forma remota. Como resultado, las plataformas de comunicación por video son la norma diaria. A medida que aumenta el interés y el uso de estas plataformas, los ciberdelincuentes van un paso por delante. Por ejemplo, Check Point Research descubrió recientemente una técnica que podría haber permitido a un actor de amenazas identificar y unirse a reuniones activas de Zoom.

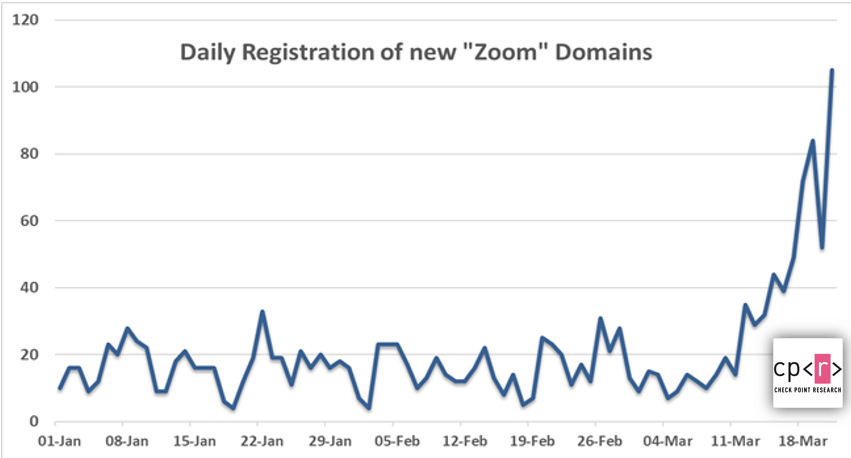

Las plataformas de comunicación en línea se han vuelto esenciales para muchos hogares y organizaciones, pero es importante considerar algunos consejos para una experiencia de Zoom segura y protegida.. Durante las últimas semanas, hemos sido testigos de un aumento importante en los registros de nuevos dominios con nombres que incluyen "Zoom", que es una de las plataformas de comunicación por video más utilizadas en todo el mundo. Desde principios de año, se registraron más de 1700 nuevos dominios y el 25% de ellos se registraron la semana pasada. De estos dominios registrados, se ha encontrado que el 4% contiene características sospechosas. Sin embargo, Zoom no es la única aplicación dirigida por los ciberdelincuentes. Se han detectado nuevos sitios web de phishing para todas las principales aplicaciones de comunicación, incluido el sitio web oficial Classroom.google.com, que fue suplantado por googloclassroom \ .com y googieclassroom \ .com.

Además, hemos detectado archivos maliciosos con nombres como “zoom-us-zoom _ ##########. Exe” y “microsoft-teams_V # mu # D _ ##########. exe ”(# representa varios dígitos). La ejecución de estos archivos conduce a la instalación del infame InstallCore PUA en la computadora de la víctima, lo que podría conducir a la instalación de software malicioso adicional.

Mantenerse a salvo

A medida que los procesos comerciales se vuelven virtuales, el comportamiento de navegación seguro es extremadamente importante. A continuación, se encuentran las recomendaciones de Check Point para ayudarlo a mantenerse protegido:

1. Tenga cuidado con los correos electrónicos y archivos recibidos de remitentes desconocidos, especialmente si ofrecen ofertas o descuentos especiales.

2. No abra archivos adjuntos desconocidos ni haga clic en enlaces dentro de los correos electrónicos.

3. Tenga cuidado con dominios similares, errores ortográficos en correos electrónicos y sitios web, y remitentes de correo electrónico desconocidos.

4. Asegúrese de pedir productos de una fuente auténtica. Una forma de hacerlo es NO hacer clic en los enlaces promocionales en los correos electrónicos y, en su lugar, buscar en Google el minorista deseado y hacer clic en el enlace de la página de resultados de Google.

5. Evite los ataques de día cero con una arquitectura cibernética integral de principio a fin.

El 90% de los ciberataques comienzan con una campaña de phishing. ¿Está haciendo lo suficiente para proteger los vectores de ataque de su organización?

Contáctenos para desarrollar una estrategia de seguridad informática adecuada a sus necesidades de conectividad y trabajo a distancia.

Mantenga a sus colaboradores trabajando seguros desde cualquier lugar.