Resumen.

Recientemente fue detectado un nuevo ransomware, más evasivo y extremadamente rápido. Apodado “Rorschach” por Check Point Research, es más sofisticado que el ransomware tradicional y combinas tácticas de múltiples ataques conocidos más nuevas características únicas, para maximizar el daño y la evasión de las soluciones de ciberseguridad. Este nuevo tipo de ransomware tiene altos niveles de características técnicamente distintas tomadas de diferentes familias de ransomware, lo que lo hace especial y diferente de otros.

Descripción

Rorschach se implementó mediante la carga lateral de DLL de la herramienta de servicio de volcado Cortex XDR de Palo Alto Network, un producto de seguridad comercial firmado. Este método de carga no se usa comúnmente para cargar ransomware y, por lo tanto, revela un nuevo enfoque adoptado por los ciberdelincuentes para evadir la detección.

Un análisis de comportamiento del nuevo ransomware sugiere que es parcialmente autónomo y se propaga automáticamente cuando se ejecuta en un controlador de dominio (DC) mientras borra los registros de eventos de las máquinas afectadas. Además, es extremadamente flexible, operando no solo en base a una configuración incorporada, sino también a numerosos argumentos opcionales que le permiten cambiar su comportamiento de acuerdo con las necesidades del operador. Si bien parece haberse inspirado en algunas de las familias de ransomware más peligrosas, también contiene funcionalidades únicas, que rara vez se ven entre los ransomware, como el uso de llamadas directas al sistema.

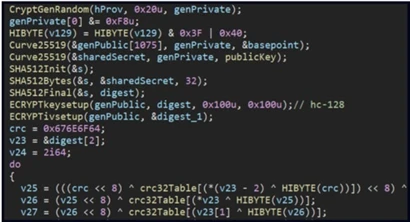

El proceso de encriptación de Rorschach

El esquema de encriptación combina los algoritmos curve25519 y eSTREAM cipher hc-128 y sigue la tendencia de encriptación intermitente, lo que significa que encripta los archivos solo parcialmente, lo que aumenta la velocidad de procesamiento.

Propagación

Cuando se ejecuta en un controlador de dominio (DC) de Windows, el ransomware crea automáticamente una política de grupo y se propaga a otras máquinas dentro del dominio. En el pasado, se vinculó una funcionalidad similar a LockBit 2.0 , aunque la implementación del GPO de Rorschach Ransomware se lleva a cabo de manera diferente, como se describe a continuación:

1.Rorschach copia sus archivos en la carpeta de scripts del DC y los elimina de la ubicación original.

2.Luego, Rorschach crea una política de grupo (consulte el Apéndice C) que se copia a sí misma en la %Public%carpeta de todas las estaciones de trabajo del dominio.

3.El ransomware crea otra política de grupo en un intento de eliminar una lista de procesos predefinidos. Esto se hace creando una tarea programada invocando taskkill.exe.

4.Finalmente, Rorschach crea otra política de grupo que registra una tarea programada que se ejecuta inmediatamente y al iniciar sesión el usuario, para ejecutar el ejecutable principal de Rorschach con los argumentos relevantes.

Indicadore de Compromiso (IOC)

Archivos:

· cy.exe – Cortex XDR Dump Service Tool versión 7.3.0.16740, abusado para carga lateralwinutils.dll

· winutils.dll : cargador e inyector de Rorschach empaquetado, que se utiliza para descifrar e inyectar el ransomware.

· config.ini : ransomware Rorschach cifrado que contiene toda la lógica y la configuración.

Hash MD5:

· 2237ec542cdcd3eb656e86e43b461cd1

· 4a03423c77fe2c8d979caca58a64ad6c

· 6bd96d06cd7c4b084fe9346e55a81cf9

Recomendaciones

1. Agregar los IOCs en las diferentes plataformas de seguridad para su bloqueo a nivel perímetro.

2. Validar que todos los equipos dentro de la red interna cuenten con un agente de seguridad.

3. Realice copias de seguridad de los datos con regularidad y proteja con contraseña las copias de seguridad almacenadas sin conexión. Asegúrese de que las copias de los datos críticos no sean accesibles para su modificación o eliminación desde el sistema donde residen los datos.

Referencias

https://research.checkpoint.com/2023/rorschach-a-new-sophisticated-and-fast-ransomware/

https://thehackernews.com/2023/04/rorschach-ransomware-emerges-experts.html

https://www.bleepingcomputer.com/news/security/new-rorschach-ransomware-is-the-fastest-encryptor-seen-so-far/